精准访问控制

更新时间:2020-01-21 18:23:41

精准访问控制支持自定义访问规则,根据客户端IP、请求URL、以及常见的请求头字段过滤访问请求。

前提条件

说明 本文介绍的精确访问控制功能不适用2020年1月发布的新版控制台界面。如果您使用在此日期后开通的Web应用防火墙实例,请参见自定义防护策略。

已完成网站接入。更多信息,请参见业务接入WAF配置。

背景信息

精准访问控制允许您设置访问控制规则,对常见的HTTP字段(如IP、URL、Referer、UA、参数等)进行条件组合,用来筛选访问请求,并对命中条件的请求设置放行、阻断、告警操作。精确访问控制支持业务场景定制化的防护策略,可用于盗链防护、网站管理后台保护等场景。

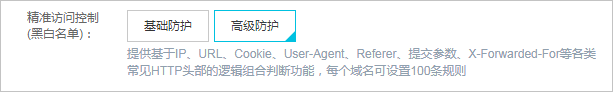

说明 按量付费的WAF实例提供两种规格的精准访问控制:基础防护和高级防护。您可以在规格与配置中进行调整。具体操作,请参见功能与规格配置。

- 基础防护仅支持基于IP和URL的匹配条件,且每个域名可设置10条规则。

- 高级防护支持基于IP、URL、Cookie、User-Agent、Referer、提交参数、X-Forwarded-For等各类常见HTTP头部的逻辑组合判断功能,每个域名可设置100条规则。

包年包月模式下,高级版WAF实例仅支持IP、URL、Referer、User-Agent、Params匹配字段,且每个域名最多只能定义20条规则;企业版和旗舰版的WAF实例支持所有匹配字段(见支持的匹配字段),支持为每个域名定义的规则数分别为100条、200条。

精准访问控制规则由匹配条件与匹配动作构成。在创建规则时,您通过设置匹配字段、逻辑符和相应的匹配内容定义匹配条件,并针对符合匹配条件规则的访问请求定义相应的动作。

- 匹配条件

匹配条件包含匹配字段、逻辑符、匹配内容。匹配内容暂时不支持通过正则表达式描述,但允许设置为空值。

每一条精准访问控制规则中最多允许设置三个匹配条件组合,且各个条件间是“与”的逻辑关系,即访问请求必须同时满足所有匹配条件才算命中该规则,并执行相应的匹配动作。

- 匹配动作

精准访问控制规则支持以下匹配动作:

- 阻断:阻断命中匹配条件的访问请求。

- 放行:放行命中匹配条件的访问请求。

- 告警:放行命中匹配条件的访问请求,并针对该请求进行告警。

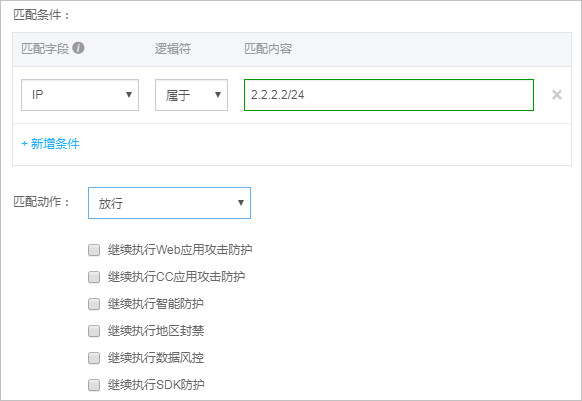

选择放行、告警匹配动作后,您可以进一步设置该请求是否需要继续经过其它WAF防护功能检测过滤,如Web应用攻击防护、CC应用攻击防护、智能防护、地区封禁、数据风控、SDK防护等。

- 规则匹配顺序

如果您设置了多条规则,则多条规则间有先后匹配顺序,即访问请求将根据您设定的精准访问控制规则顺序依次进行匹配,顺序较前的精准访问控制规则优先匹配。

您可以通过规则排序功能对所有精准访问控制规则进行排序,以获得最优的防护效果。

操作步骤

配置示例

精准访问控制规则支持多种配置方法,您可以结合自身业务特点定义相应的规则。通过设置精准访问控制规则也可以实现特定的Web漏洞防护。

以下罗列了一些常用的精确访问控制配置示例,供您参考。

- 配置IP黑白名单

通过设置以下精准访问控制规则,阻断来自1.1.1.1的所有访问请求。

通过设置以下精准访问控制规则,放行来自2.2.2.0/24网段的所有访问请求。

说明 应用此白名单配置规则时,请不要勾选继续执行Web应用攻击防护和继续执行CC应用攻击防护等选项,不然访问请求仍可能被WAF的其它防护功能拦截。

更多关于配置IP黑白名单的操作及注意事项,请参见IP黑白名单配置。

- 拦截特定的攻击请求

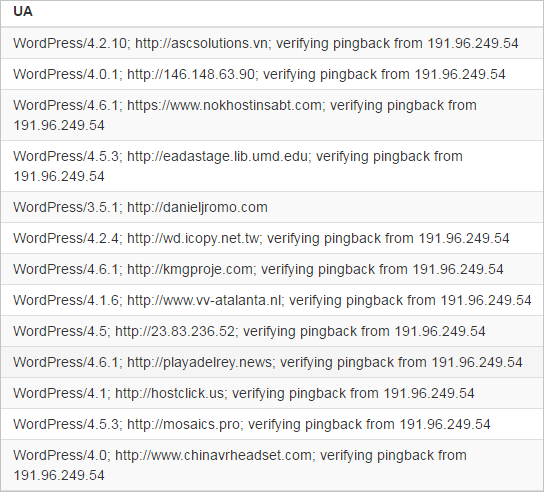

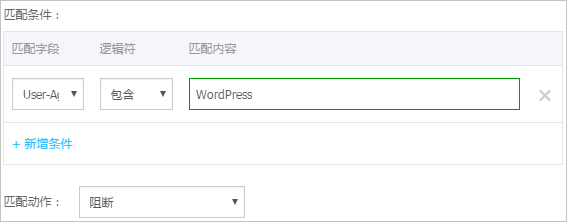

通过分析某类特定的WordPress反弹攻击,发现其特征是User-Agent字段都包含WordPress,如下图所示。

因此,可以设置以下精准访问控制规则,拦截该类WordPress反弹攻击请求。

关于WordPress攻击的详细防护配置,请参见防御WordPress反射。

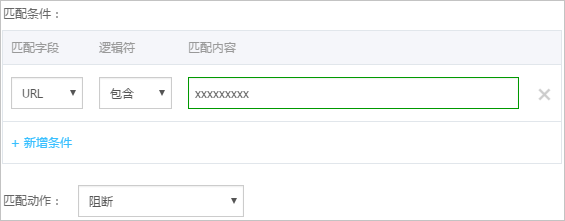

- 封禁特定的URL

如果您遇到有大量IP在刷某个特定且不存在的URL,您可以通过配置以下精准访问控制规则直接阻断所有该类请求,降低源站服务器的资源消耗。

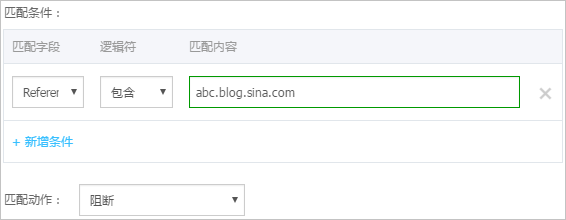

- 防盗链

通过配置Referer匹配字段的访问控制规则,您可以阻断特定网站的盗链。例如,您发现abc.blog.sina.com大量盗用本站的图片,您可以配置以下精准访问控制规则阻断相关访问请求。

支持的匹配字段

下表罗列了精确访问控制支持的匹配字段及其描述。

| 匹配字段 | 字段描述 | 适用逻辑符 |

| IP | 访问请求的来源IP,支持填写IP或IP段(例如,1.1.1.1/24)。

说明 您可以填写最多50个IP或IP段,以英文逗号(,)分隔。 |

|

| URL | 访问请求的URL地址。 |

|

| Referer | 访问请求的来源网址,即该访问请求是从哪个页面跳转产生的。 |

|

| User-Agent | 发起访问请求的客户端的浏览器标识、渲染引擎标识和版本信息等浏览器相关信息。 |

|

| Params | 访问请求的URL地址中的参数部分,通常指URL中”?”后面的部分。例如,www.abc.com/index.html?action=login中的action=login就是参数部分。

|

|

| Cookie | 访问请求中的Cookie信息。 |

|

| Content-Type | 访问请求指定的响应HTTP内容类型,即MIME类型信息。 |

|

| X-Forwarded-For | 访问请求的客户端真实IP。X-Forwarded-For(XFF)用来识别通过HTTP代理或负载均衡方式转发的访问请求的客户端最原始的IP地址的HTTP请求头字段,只有通过HTTP代理或者负载均衡服务器转发的访问请求才会包含该项。 |

|

| Content-Length | 访问请求的响应内容所包含的字节数。 |

|

| Post-Body | 访问请求的响应内容信息。 |

|

| Http-Method | 访问请求的方法,如GET、POST等。 |

|

| Header | 访问请求的头部信息,用于自定义HTTP头部字段。 |

|

相关文档

相关产品

-

Web 应用防火墙

云盾Web应用防火墙(Web Application Firewall, 简称 WAF)基于云安全大数据能力实现,通过防御SQL注入、XSS跨站脚本、常见Web服务器插件漏洞、木马上传、非授权核心资源访问等OWASP常见攻击,过滤海量恶意CC攻击,避免您的网站资产数据泄露,保障网站的安全与可用性。

-

DDoS防护

针对DDoS攻击,阿里云提供了多种安全解决方案供您选择,满足不同DDoS防护需求。

-

云安全中心

云安全中心是阿里云云上安全监控和诊断服务,面向云上资产提供安全事件检测、漏洞扫描、基线配置核查等服务。云安全中心结合了阿里自主研发的大数据和机器学习算法,通过多引擎查杀帮助您实时全面了解和有效处理服务器的安全隐患,并实现对云上资产的集中安全管理。 云安全中心帮助您收集并呈现10余种类型的日志和云上资产指纹,并结合网络实体威胁情报进行安全态势分析,扩大安全可见性。

以上内容是否对您有帮助?

在文档使用中是否遇到以下问题

-

内容错误

-

更新不及时

-

链接错误

-

缺少代码/图片示例

-

太简单/步骤待完善

-

其他

-

内容错误

-

更新不及时

-

链接错误

-

缺少代码/图片示例

-

太简单/步骤待完善

-

其他

更多建议

匿名提交感谢您的打分,是否有意见建议想告诉我们?

感谢您的反馈,反馈我们已经收到

文档反馈

鼠标选中内容,快速选择问题

选中存在疑惑的文档内容,即可生成 截图进行反馈,我们会跟进处理。

文档反馈