ECS

更新时间:2020-05-11 11:11:38

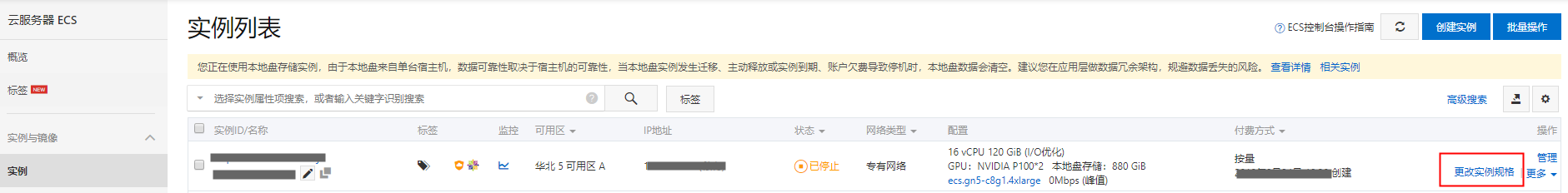

检查ECS实例的CPU数量最小限制。 Trigger type:配置更改 资源:ACS::ECS::Instance 参数: 修复指南: 当您账号下的ECS实例CPU数量小于您设置的规则参数阈值,会导致该规则不合规。 方法一:更改ECS实例规格(停止状态的实例才能更改实例规格),使更改后的ECS实例的CPU数量大于等于您设置的规则参数阈值。配置审计会在10分钟内感知到您的修改并自动启动审计。 方法二:修改规则参数的规则参数阈值,单击重新审计后刷新页面进行验证。 控制台更改实例规格: API更改实例规格:调用ModifyInstanceSpec接口,修改实例规格InstanceType的值。 检查ECS实例是否具有指定的实例类型。 资源:ACS::ECS::Instance Trigger type:配置更改 参数:instanceTypes 英文逗号分隔的ECS实例类型列表(例如 修复指南: 您账号下ECS实例规格族未在规则参数阈值中列举出,则会导致该规则不合规。规则参数阈值列表中包含ECS实例的实例规格,该实例即为合规。 方法一:更改ECS实例规格(停止状态的实例才能更改实例规格),更改成规则参数阈值中列出的实例规格中的某一个。配置审计会在10分钟内感知到您的修改并自动启动审计。 方法二:编辑规则参数阈值,将ECS实例的实例规格添加到规则参数阈值中。编辑后单击重新审计后刷新页面进行验证。 控制台更改实例规格: API更改实例规格: 调用ModifyInstanceSpec接口,修改实例规格InstanceType的值。 检查处于连接状态的磁盘是否已加密。如果使用kmsId参数为加密指定了KMS密钥的ID,则该规则将检查连接状态中的磁盘是否使用该KMS密钥进行加密。 资源:ACS::ECS::Disk Trigger type:配置更改 参数: kmsIds 用于加密卷的KMS密钥的ID。 修复指南:

ecs-cpu-min-count-limit

ecs-desired-instance-type

t2.small, m4.large, i2.xlarge)。

ecs-disk-encrypted

加密云盘的KMSKeyId存在于规则参数阈值中,该云盘即为合规。目前云盘加密功能只支持数据盘,解决方法只针对于数据盘。

方法一:重新创建加密云盘,并将云盘用规则参数阈值中列出的KMSKeyId进行加密。配置审计会在10分钟内感知到您的修改并自动启动审计。

不合规的云盘处理方法:释放云盘。

风险:释放云盘会导致云盘数据丢失。

释放云盘风险及操作步骤,请参见释放云盘。

方法二:将加密云盘的KMSKeyId添加到规则参数阈值中,单击重新审计后刷新页面进行验证。

ecs-disk-in-use

检查磁盘是否在使用中。

资源:ACS::ECS::Disk

Trigger type:配置更改

参数:无

修复指南:您账号下的ECS云盘处于待挂载状态中,会导致该规则不合规。将云盘挂载到实例上,使其状态变为使用中,既为合规。

控制台操作:进入云盘控制台,通过云盘列表,单击将云盘挂载到实例上。

API操作:调用AttachDisk为一台ECS实例挂载一块按量付费数据盘。

合规验证方法:配置审计会在10分钟内感知到您的修改并自动启动审计。

ecs-gpu-min-count-limit

检查ECS实例的GPU数量最小限制。

Trigger type:配置更改

资源:ACS::ECS::Instance

参数:

gpuCount

ECS实例包含的最小GPU数量。

修复指南:

当您账号下的ECS实例GPU数量小于您设置的规则参数阈值,会导致该规则不合规。

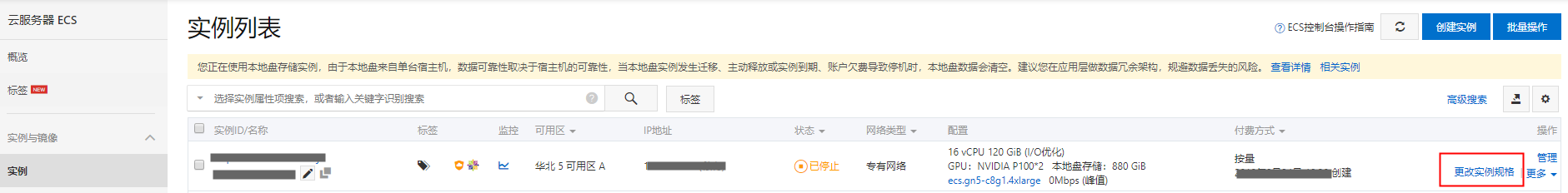

方法一:更改ECS实例规格(停止状态的实例才能更改实例规格),使更改后的ECS实例的GPU数量大于等于您设置的规则参数阈值。配置审计会在10分钟内感知到您的修改并自动启动审计。

需注意,含有本地存储的实例暂不支持变更实例规格。

若不合规实例为本地存储的实例,需要重新购买符合规则要求的ECS实例。

不合规的旧ECS实例处理方法:释放ECS实例(仅支持按量付费的ECS实例)。对于包年包月实例,计费周期到期后,您可以手动释放;如果一直未续费,实例也会自动释放。实例到期前,您可以申请退款提前释放实例,也可以将计费方式转为按量付费后释放实例。

风险:释放ECS实例后会丢失所有数据,释放前,请做好备份。

释放实例风险及操作步骤,请参见释放实例。

方法二:修改规则参数的规则参数阈值,单击重新审计后刷新页面进行验证。

控制台更改实例规格:

API更改实例规格:调用ModifyInstanceSpec接口,修改实例规格InstanceType的值

ecs-instance-attached-security-group

检测ECS实例是否附加到特定安全组,已开通视为合规。

Trigger type:配置更改

资源:ACS::ECS::Instance

参数:

securityGroupIds

英文逗号分隔的安全组ID列表(例如sg-hp3ebbv7irjeg1,sg-hp3ebbv7irj)。

修复指南:

您账号下的ECS实例加入的安全组ID未在规则参数阈值中列举出,则会导致该规则不合规。规则参数阈值列表中包含实例加入的任何一个安全组Id,该实例即为合规。

方法一:将ECS实例加入到规则参数阈值中列出的安全组中。配置审计会在10分钟内感知到您的修改并自动启动审计。

方法二:将ECS实例加入的安全组ID添加到规则参数阈值中,单击重新审计后刷新页面进行验证。

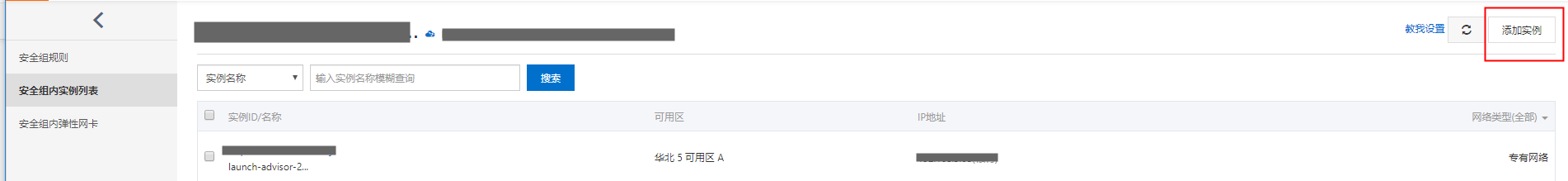

控制台操作-绑定实例与安全组:

方法一:进入安全组管理页面,在本实例安全组页签下,单击加入安全组。

方法二:进入安全组管理页面,在安全组内实例列表页签下,单击添加实例。

API操作:

绑定实例与安全组:调用JoinSecurityGroup接口将将一台ECS实例加入到指定的安全组。

ecs-instance-deletion-protection-enabled

检测您账号ECS实例是否开启释放保护开关(仅支持按量付费支付类型),已开通视为合规。

Trigger type:配置更改

资源:ecs-instances-in-vpc

参数:无

修复指南:

检测您账号ECS实例是否开启释放保护开关(仅支持按量付费支付类型),未开启会导致该规则不合规。

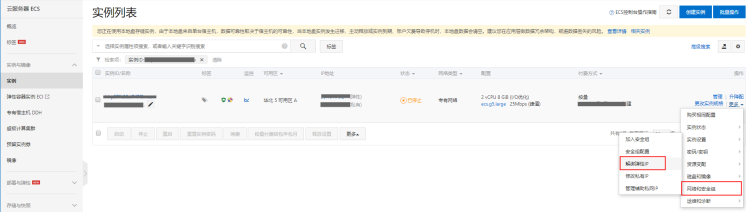

控制台操作:

进入ECS控制台,更多-实例设置-修改实例属性,勾选“开启实例释放保护”。配置审计会在10分钟内感知到您的修改并自动启动审计。

API操作:

通过ModifyInstanceAttribute接口将DeletionProtection的值设为true

合规验证方法:

窗口期后,在配置审计的规则详情页面,单击重新审计进行验证或者等规则自动触发后查看审计结果。

ecs-instances-in-vpc

检查您的ECS实例是否属于某个Virtual Private Cloud(VPC)。您可以指定要与您的实例关联的VPC ID。ECS实例属于指定ID的VPC返回合规;ECS实例不属于指定ID的VPC返回不合规;ECS实例无VPC信息,返回不适用。

Trigger type:配置更改

资源:ACS::ECS::Instance

参数:vpcIds

包含这些实例的VPC的ID(多个VPC的ID以英文逗号隔开,例如vpc-25vk5****,vpc-6wesmaymqkgiuru5x****,vpc-8vbc16loavvujlzli****)。

修复指南:

您账号下ECS实例绑定的VpcId未在规则参数阈值中列举出,则会导致该规则不合规。

方法一:重新创建新的ECS实例,并将实例绑定到规则参数阈值中列出的VpcId中的某一个。配置审计会在10分钟内感知到您的修改并自动启动审计。

不合规的旧ECS实例处理方法:释放ECS实例(仅支持按量付费的ECS实例)。对于包年包月实例,计费周期到期后,您可以手动释放;如果一直未续费,实例也会自动释放。实例到期前,您可以申请退款提前释放实例,也可以将计费方式转为按量付费后释放实例。

风险:释放ECS实例后会丢失所有数据,释放前,请做好备份。

释放实例风险及操作步骤,请参见释放实例。

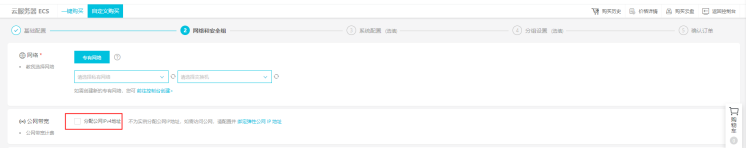

购买ECS时,在网络和安全组-网络中选择VPC。

方法二:编辑规则参数阈值,将ECS实例绑定的VpcId添加到规则参数阈值中。编辑后单击重新审计后刷新页面进行验证。

ecs-instance-no-public-ip

ECS实例未直接绑定公网IP,视为“合规”。该规则仅适用于IPv4协议。

Trigger type:配置更改

资源:ACS::ECS::Instance

参数:无

您账号下的ECS实例绑定公网IP,会导致该规则不合规。当ECS实例只有私有地址时,资源评估结果为合规。

方法一:若ECS绑定了弹性公网IP,将弹性公网IP进行解绑。配置审计会在10分钟内感知到您的修改并自动启动审计。

方法二:若ECS绑定了公网IP,将公网IP转换成弹性公网IP,在将弹性公网IP进行解绑。配置审计会在10分钟内感知到您的修改并自动启动审计。

方法三:购买新的ECS,在网络和安全组中不勾选“分配公网IPv4地址”。配置审计会在10分钟内感知到您的修改并自动启动审计。

不合规的旧ECS实例处理方法:释放ECS实例(仅支持按量付费的ECS实例)。对于包年包月实例,计费周期到期后,您可以手动释放;如果一直未续费,实例也会自动释放。实例到期前,您可以申请退款提前释放实例,也可以将计费方式转为按量付费后释放实例。

风险:释放ECS实例后会丢失所有数据,释放前,请做好备份。

释放实例风险及操作步骤,请参见释放实例。

ecs-memory-min-size-limit

检查ECS实例内存最小容量限制。

Trigger type:配置更改

资源:ACS::ECS::Instance

参数:

memorySize(ECS实例内存最小容)

修复指南:

当您账号下的ECS实例内存容量小于您设置的规则参数阈值,会导致该规则不合规。

方法一:更改ECS实例规格(停止状态的实例才能更改实例规格),使更改后的ECS实例的CPU数量大于等于您设置的规则参数阈值。配置审计会在10分钟内感知到您的修改并自动启动审计。

方法二:修改规则参数的规则参数阈值,单击重新审计后刷新页面进行验证。

控制台更改实例规格:

API更改实例规格:调用ModifyInstanceSpec接口,修改实例规格InstanceType的值。

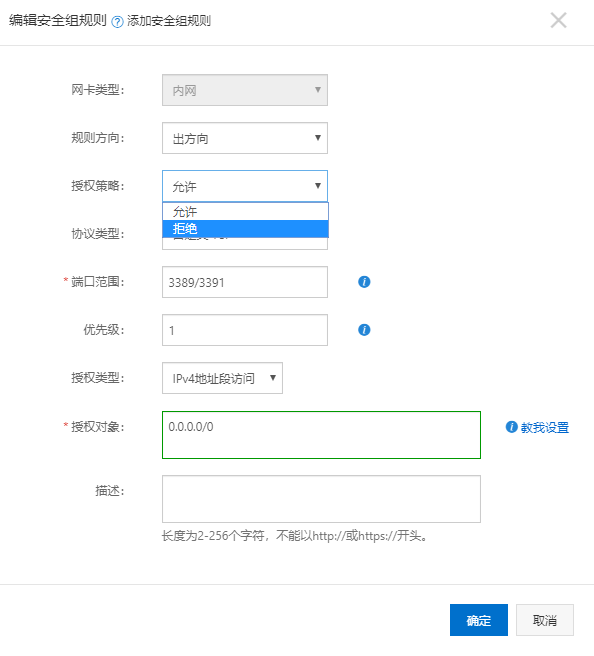

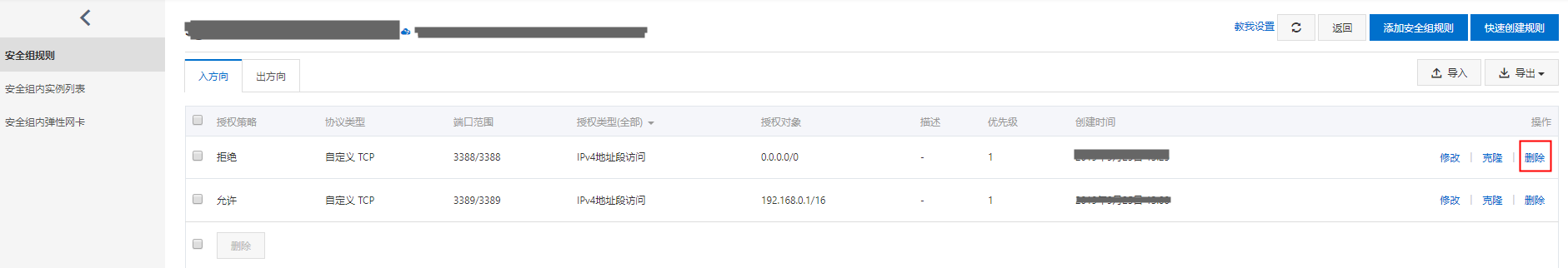

sg-public-access-check

安全组检测是否匹配0.0.0.0/0

Trigger type:配置更改

资源:ACS::ECS::SecurityGroup

参数:无

修复指南:ECS安全组规则入方向,授权策略为允许,授权对象为0.0.0.0/0,会导致该规则不合规。

方法一:将授权对象为0.0.0.0/0的安全组入方向规则的授权策略调整为拒绝或者修改授权对象。配置审计会在10分钟内感知到您的修改并自动启动审计。

方法二:删除授权策略为允许,授权对象为0.0.0.0/0安全组入方向规则。配置审计会在10分钟内感知到您的修改并自动启动审计。

控制台操作:

调整授权策略和修改授权对象:进入安全组控制台,编辑安全组规则-授权策略设置为拒绝或者修改授权对象。

删除安全组规则:在安全组控制台的安全组规则的入方向页签,删除授权策略为允许,授权对象为0.0.0.0/0的规则。

API操作:

- 调用ModifySecurityGroupRule修改安全组入方向规则修改Policy(访问权限)或者SourceCidrIp(授权对象)的值。

- 调用RevokeSecurityGroup删除一条安全组入方向规则。

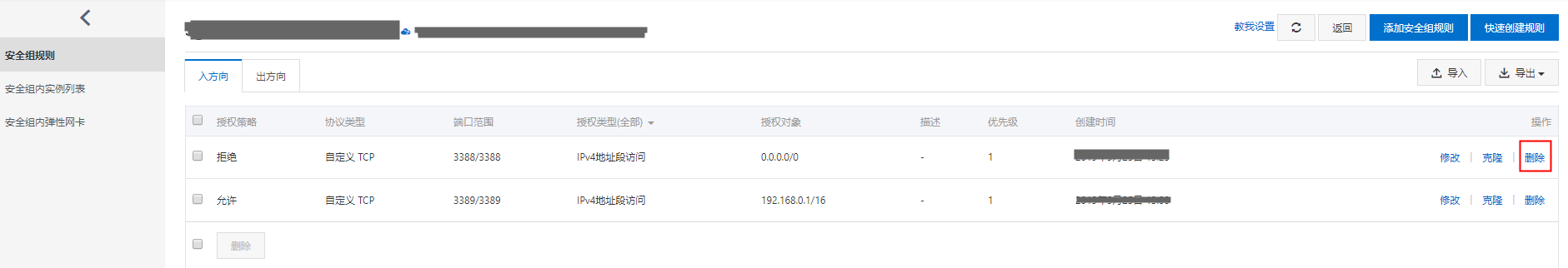

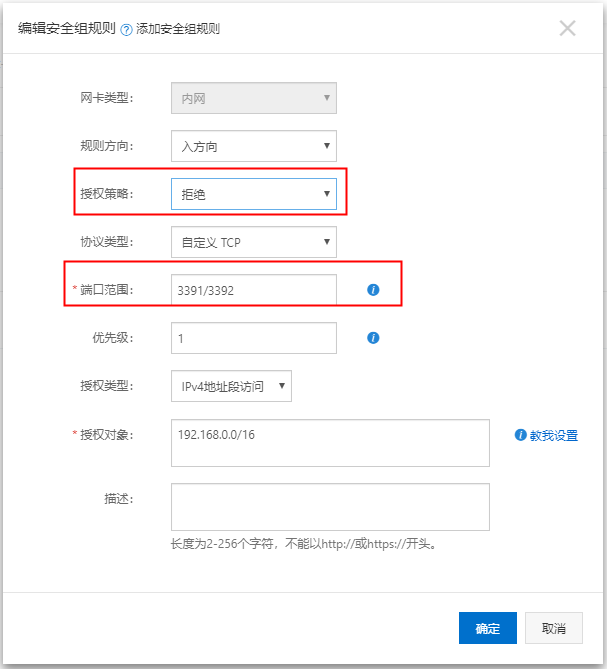

sg-risky-ports-check

检测安全组是否开启风险端口。

Trigger type:配置更改

资源:ACS::ECS::SecurityGroup

参数:

ports(风险端口)

修复指南:

ECS安全组规则(包含出方向和入方向)开启的端口号出现在规则参数阈值中时,会导致该规则不合规。“-1/-1”代表不限制端口,若在安全组规则中设置了“-1/-1”,会导致该规则不合规。

方法一:关闭ECS安全组规则中,规则参数阈值中列出的端口,即将对应端口的授权策略设置为拒绝。配置审计会在10分钟内感知到您的修改并自动启动审计。

方法二:删除开启了规则参数阈值中列出端口的安全组规则。配置审计会在10分钟内感知到您的修改并自动启动审计。

方法三:修改对应安全组规则的端口范围。配置审计会在10分钟内感知到您的修改并自动启动审计。

方法四:编辑规则参数阈值,将对应的端口号从阈值中删除。单击重新审计后刷新页面进行验证。

控制台操作:

在安全组控制台上,将编辑安全组规则页面的授权策略设置为拒绝或者修改端口范围。

删除安全组规则:进入安全组控制台-安全组规则,删除开启了规则参数阈值中列出端口的安全组规则。

API操作:

- 调用ModifySecurityGroupRule(入方向)和ModifySecurityGroupEgressRule(出方向)修改安全组规则修改Policy(访问权限)或者PortRange(端口范围)的值。

- 调用RevokeSecurityGroup(入方向)和RevokeSecurityGroupEgress(出方向)删除一条安全组规则。