DDoS防禦發展史

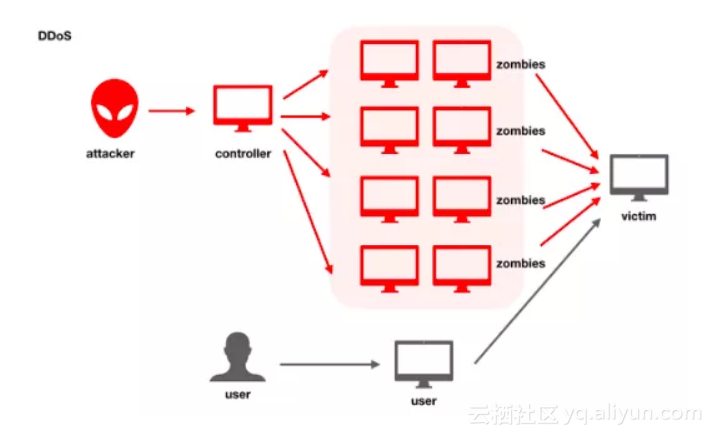

DDoS(Distributed Denial of Service,分布式拒絕服務)主要通過大量合法的請求占用大量網絡資源,從而使合法用戶無法得到服務的響應,是目前最強大、最難防禦的網絡攻擊之一。

DDoS作為一種古老的攻擊方式,其防禦方式也經曆了多個發展階段:

內核優化時代

在早期時代,沒有專業的防護清洗設備來進行DDoS防禦,當時互聯網的帶寬也比較小,很多人都是在用56K的modem撥號上網,攻擊者可以利用的帶寬也相對比較小,對於防禦者來說,一般通過內核參數優化、iptables就能基本解決攻擊,有內核開發能力的人還可以通過寫內核防護模塊來提升防護能力。

在這個時期,利用Linux本身提供的功能就可以基本防禦DDoS攻擊。比如針對SYN FLOOD攻擊,調整net.ipv4.tcp_max_syn_backlog參數控制半連接隊列上限,避免連接被打滿,調整net.ipv4.tcp_tw_recycle,net.ipv4.tcp_fin_timeout來控制tcp狀態保持在TIME-WAIT,FIN-WAIT-2的連接個數;針對ICMP FLOOD攻擊,控制IPTABLES來關閉和限制ping報文的速率,也可以過濾掉不符合RFC協議規范的畸形報文。但是這種方式只是在優化單台服務器,隨著攻擊資源和力度的逐漸增強,這種防護方式就顯得力不從心了。

專業anti-DDoS硬件防火牆

專業anti-DDoS硬件防火牆對功耗、轉發芯片、操作系統等各個部分都進行了優化,用來滿足DDoS流量清洗的訴求。 一般IDC服務提供商會購買anti-DDoS硬件防火牆,部署在機房入口處為整個機房提供清洗服務,這些清洗盒子的性能從單台百兆的性能,逐步發展到1Gbps、10Gbps、20Gbps、100Gbps或者更高,所提供的清洗功能也基本涵蓋了3-7層的各種攻擊(SYN-FLOOD、UDP-FLOOD、ICMP-FLOOD、ACK-FLOOD、TCP連接型FLOOD、CC攻擊、DNS-FLOOD、反射攻擊等)。

這種方式對IDC服務商來講有相當高的成本,每個機房入口都需要有清洗設備覆蓋,要有專業的運維人員來維護,而且並不是每個IDC機房都可以有同等的清洗防護能力,有的小機房上聯可能只有20G帶寬,且不具備複用這些清洗設備的能力。

雲時代的DDoS高防IP防護方案

在雲時代,服務部署在各種雲上,或者傳統的IDC機房裏面,他們提供的DDoS基礎清洗服務標准並不一致,在遭受到超大流量DDoS攻擊情況下,托管所在的機房並不能提供對應的防護能力,不得已,為了保護他們的服務不受影響,就會有“黑洞”的概念產生。黑洞是指服務器受攻擊流量超過IDC機房黑洞閾值時,IDC機房會屏蔽服務器的外網訪問,避免攻擊持續,影響整體機房的穩定性。

在這種情況下,DDoS高防IP是通過建立各種大帶寬的機房,提供整套的DDoS解決方案,將流量轉到DDoS高防IP上進行防護,然後再把清洗後的幹淨流量轉發回用戶真正的源站。這種方式會複用機房資源,專業機房做專業的事情。簡化DDoS防護的複雜度,以SaaS化的方式提供DDoS清洗服務。

由此可以看出,雲時代的DDoS高防IP不僅可以滿足對大寬帶的剛性需求,而且對用戶來說具有隱藏源站、可以靈活更換清洗服務商的優勢。

DDoS高防IP系統關鍵組成

帶寬&網絡

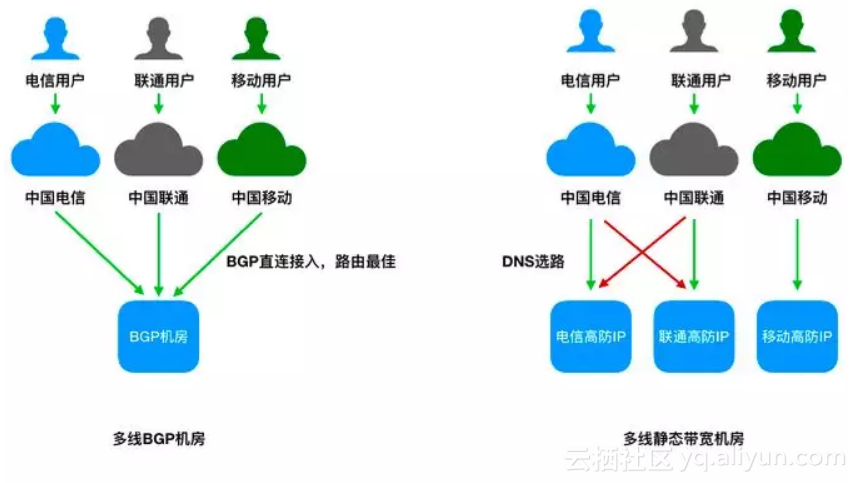

帶寬&網絡是DDoS防護的第一訴求,首先要做的就是擁有一個高帶寬的機房。目前國內主流機房主要為電信單線機房、聯通單線機房、移動單線機房和BGP多線機房。

單線機房和BGP多線機房的特點以及差別是什麼呢?

特點

單線機房

BGP多線機房

帶寬&成本

購買成本適中,DDoS帶寬較大(Tb級)

成本昂貴,DDoS帶寬相對較小

訪問質量

訪問質量一般,受運營商跨網影響較大

訪問質量好,BGP網絡最優選路

業務複雜度

如果用戶需要多線訪問,一般要多個IP(一個電信,一個聯通,一個移動等),導致業務複雜度較高。

只需要一個IP地址,多線接入,業務複雜度低。

容災

容災不足,一旦機房網絡存在問題,容災方案一般只能在業務層做切換

BGP協議本身具有冗餘備份、消除環路的特點,所以當IDC服務商有多條BGP互聯線路時可以實現路由的相互備份,在一條線路出現故障時路由會自動切換到其它線路。

另外一個維度就是帶寬上限,目前對於國內DDoS高防IP來說,300Gbps的防護能力都是入門級別的,1Tbps的防護能力乃至無限抗的解決方案越來越多的出現用戶的選擇中。

T級防護能力的BGP多線機房也逐步成為了未來的發展目標。阿裏雲致力於為客戶能夠提供訪問質量和防護能力俱佳的DDoS高防IP。

大流量清洗集群

這是另外一個關鍵技術。DDoS清洗的核心部分是將攻擊流量攔截下來。一般攻擊種類和對抗體系有以下幾種:

a)攻擊防護:在帶寬資源足夠的條件下,如何對DDoS攻擊流量清洗是下一步需要考慮的,一般來說,專業的DDoS清洗防護設備的主要防護方法包括幾類:畸形包、特定協議丟棄;源反彈認證體系;統計限速&行為識別。攻擊類型一般有SYN-FLOOD、UDP-FLOOD、ICMP-FLOOD、ACK-FLOOD、TCP連接型FLOOD、CC攻擊、DNS-FLOOD、反射攻擊等等。

● 畸形包、特定協議丟棄很簡單,即對於不符合RFC協議規范的報文、反射類攻擊都可以用指定特征的方式進行防護。

● 源反彈認證是針對syn flood的防護方法,一般采用反向驗證的防護方法,如syn cookie,即清洗設備替服務端校驗訪問源的真實性,方法是在TCP叁次握手中,在回複synack報文的時候,使用一種特殊的算法生成Sequence Number,這種算法考慮到了對方的IP、端口、己方IP、端口的固定信息等多種信息,並在ack報文的時候確認。如果是真實訪問者,放行流量。同理,複雜的CC攻擊可以用反彈一個圖片驗證碼的方式校驗攻擊者是否為真實客戶。

● 統計限速&行為識別這裏就會綜合各種黑白名單,用戶訪問速率、行為,進行一個速率控制的防護。

b)集群架構:在目前的DDoS防護趨勢下,防護必須有彈性擴容的能力,才可以跟進攻防對抗的趨勢。另外這裏還會提到100G口的普及。一般來說流量的負載均衡是根據五元組裏面的特征進行負載均衡hash的,如果單口的帶寬比較小(10G or 40G),那麼一旦攻擊流量的五元組的hash不均勻,他們有更大的幾率會擁塞,流量根本就不會送到清洗設備引擎上去。這個也是大集群清洗體系比較重要的一點。

c)運營體系:DDoS對抗運營也是非常關鍵的一環,需要多年實時對抗的經驗積累,在面對一些新型攻擊及突發情況時,快速的分析和決策是解決問題的一個關鍵部分。

負載均衡設備&安全組件

負載均衡技術是代理高防的關鍵技術,這裏面包括4層負載均衡和7層負載均衡。

4層負載均衡技術,為每一個客戶業務提供一個獨享的IP,本身的轉發能力要高性能、高可用性,同時還要具備安全防護能力,能夠對抗連接型攻擊。

7層負載均衡技術,針對網站類業務的代理和防護,對HTTP/HTTPS協議的支持,各種CC攻擊的防護,都會集成在7層負載均衡的系統裏面。

● 獨享IP。優點就是一個業務IP被DDoS攻擊,不會影響其他的業務,資源隔離。

● 高可用,可擴展。根據應用負載進行彈性擴容,在流量波動情況下不中斷對外服務。可以根據業務的需要,隨時增加或減少後端服務器的數量,擴展應用的服務能力。

● 安全能力。具備in/out雙向流量信息,可以提供精細化、域名級別、session級別的應用級別DDoS防護。

對4層和7層進行深度開發安全功能,上下遊配合,各取所長,配合大流量清洗集群才能將防護做到極致。

數據實時分析系統

流量分析

首先是數據源,數據源機制有很多種,比較熟知的是利用NetFlow進行采樣分析攻擊檢測,也可以通過1:1分光分流的方式獲取全部流量統計檢測,很明顯1:1分光的方式需要更高的資源和更高效的數據分析系統,需要研發能力和技術支撐的,也會取得更佳的效果。

應用識別

拿到原始報文和數據後,需要做的就是區分應用了。應用的區分可以是IP級別,可以是IP+端口級別,也可以是域名級別等。不同業務的防禦方法是有差別的,需要做到根據業務特性來制定專業的防禦方案。

攻擊分析

目前DDoS的攻擊分析已經擺脫了以前基於統計的分析算法,引入了行為識別、機器學習的理論和實踐,而這些算法都幫助我們能更好對攻擊進行防護,我們還應該關注如何將這些算法有效的實時應用到用戶的防禦對抗中。

綜上來看,DDoS攻擊防護存在木桶短板原理,任何一個攻擊防護點的效果都會影響到整體的防禦效果。未來的DDoS高防IP應該具備彈性帶寬、高冗餘、高可用、訪問質量優、業務接入簡單的特點。同時通過DDoS防護能力的OPENAPI化,和用戶自動化運維體系的打通,實現安全和業務結合,以更好的助力業務發展。